Respuesta rápida: ¿Podemos instalar Kali Linux en un teléfono Android?

- ¿Puedo instalar Kali Linux en Android?

- ¿Puedo instalar Kali Linux en Android sin root?

- ¿Kali puede hackear Android?

- ¿Kali Linux es legal?

- ¿Cuánta RAM se requiere para Kali Linux?

- ¿Los piratas informáticos usan Kali Linux?

- ¿Es seguro instalar Kali Linux?

- ¿Es ilegal rootear?

- ¿Qué puedes hackear con Kali Linux?

- ¿Qué es la carga útil de MSF?

- ¿Qué es Lhost?

- ¿Qué usan los hackers de sombrero negro?

- ¿Debo instalar Ubuntu o Kali?

- ¿Los hackers usan máquinas virtuales?

- ¿Qué portátiles usan los hackers?

- ¿Puedo ejecutar Kali Linux en 2 GB de RAM?

- ¿Es Kali Linux difícil de aprender?

- ¿Qué es mejor que Kali Linux?

- ¿Quién inventó Kali Linux?

- ¿Los hackers de sombrero negro usan Kali Linux?

Kali Linux en cualquier teléfono o tableta Android. De hecho, los desarrolladores de Linux Deploy han hecho que sea extremadamente fácil instalar cualquier cantidad de distribuciones de Linux en un entorno chroot utilizando un simple generador de GUI.

¿Puedo instalar Kali Linux en Android?

Afortunadamente, Android está basado en Linux, lo que hace posible que Kali se instale en casi cualquier dispositivo Android basado en ARM. Kali en teléfonos y pestañas Android puede otorgar a los usuarios la capacidad de realizar sus actividades sobre la marcha.

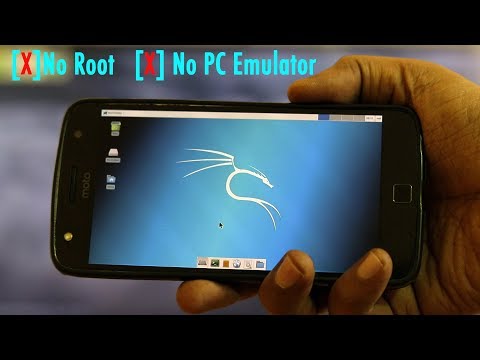

¿Puedo instalar Kali Linux en Android sin root?

Pasos para instalar Kali Linux en un teléfono inteligente Android sin rootear para ejecutar herramientas de prueba de seguridad de penetración y piratería de línea de comandos. Generalmente usamos el sistema operativo Linux en computadoras de escritorio o portátiles porque en Android no es estable usar el sistema operativo Linux basado en GUI, sin embargo, la línea de comando lo será.

¿Kali puede hackear Android?

Utilizaremos msfvenom para hacer una carga útil y reservarla como un archivo '. También puede piratear un dispositivo Android a través de Internet utilizando su IP pública/externa en el LHOST y también mediante el concepto de 'reenvío de puertos'. 14 de septiembre de 2020.

¿Kali Linux es legal?

El sistema operativo Kali Linux se usa para aprender a piratear, practicar pruebas de penetración. No solo Kali Linux, instalar cualquier sistema operativo es legal. Si está utilizando Kali Linux como hacker de sombrero blanco, es legal, y usarlo como hacker de sombrero negro es ilegal.

¿Cuánta RAM se requiere para Kali Linux?

Detalles técnicos Formato Unidad flash USB OS Arquitectura Linux Requisitos del sistema de 64 bits Espacio en disco duro de 3,6 GB, procesador de doble núcleo a 2 GHz, RAM de 2 GB (memoria del sistema), espacio en disco de 25 GB, RAM de 257 MB Fabricante KaliLinux.

¿Los piratas informáticos usan Kali Linux?

Sí, muchos piratas informáticos usan Kali Linux, pero no es solo el sistema operativo utilizado por los piratas informáticos. Los piratas informáticos utilizan Kali Linux porque es un sistema operativo gratuito y tiene más de 600 herramientas para pruebas de penetración y análisis de seguridad. Kali sigue un modelo de código abierto y todo el código está disponible en Git y permite ajustes.

¿Es seguro instalar Kali Linux?

Kali Linux es bueno en lo que hace: actuar como una plataforma para utilidades de seguridad actualizadas. Pero al usar Kali, quedó dolorosamente claro que hay una falta de herramientas de seguridad amigables de código abierto y una falta aún mayor de buena documentación para estas herramientas.

¿Es ilegal rootear?

Rootear un dispositivo implica eliminar las restricciones impuestas por el operador de telefonía celular o los OEM del dispositivo. Muchos fabricantes de teléfonos Android le permiten legalmente rootear su teléfono, por ejemplo, Google Nexus. En los EE. UU., bajo la DCMA, es legal rootear su teléfono inteligente. Sin embargo, rootear una tableta es ilegal.

¿Qué puedes hackear con Kali Linux?

Aquí tenemos la lista de herramientas importantes de Kali Linux que podrían ahorrarle mucho tiempo y esfuerzo. Nmap. Nmap es un escáner de red de código abierto que se utiliza para reconocer/escanear redes. Suite de eructos. Tiburón de alambre. Framework metasploit. aircrack-ng. Juan el Destripador. mapa sql. Autopsia.

¿Qué es la carga útil de MSF?

MSFpayload es una instancia de línea de comandos de Metasploit que se utiliza para generar y generar todos los diversos tipos de shellcode que están disponibles en Metasploit.

¿Qué es Lhost?

LHOST se refiere a la IP de su máquina, que generalmente se usa para crear una conexión inversa a su máquina después de que el ataque tiene éxito. RHOST se refiere a la dirección IP del host de destino.

¿Qué usan los hackers de sombrero negro?

Los piratas informáticos de sombrero negro son delincuentes que ingresan a las redes informáticas con malas intenciones. También pueden liberar malware que destruye archivos, toma como rehenes a las computadoras o roba contraseñas, números de tarjetas de crédito y otra información personal.

¿Debo instalar Ubuntu o Kali?

Ubuntu no viene repleto de herramientas de piratería y pruebas de penetración. Kali viene repleto de herramientas de prueba de piratería y penetración. Ubuntu es una buena opción para principiantes en Linux. Kali Linux es una buena opción para aquellos que son intermedios en Linux.

¿Los hackers usan máquinas virtuales?

Los piratas informáticos están incorporando la detección de máquinas virtuales en sus troyanos, gusanos y otros programas maliciosos para frustrar a los proveedores de antivirus y los investigadores de virus, según una nota publicada esta semana por el Centro de tormentas de Internet del Instituto SANS. Los investigadores a menudo usan máquinas virtuales para detectar actividades de piratas informáticos.

¿Qué portátiles usan los hackers?

Las 10 mejores computadoras portátiles para piratear: también adecuadas para la seguridad de TI Acer Aspire 5 Slim Laptop. Portátil Alienware M15. Razer Blade 15. MSI GL65 Leopardo 10SFK-062. Lenovo ThinkPad T480 de primera calidad. Computadora portátil ASUS VivoBook Pro delgada y liviana, computadora portátil de 17.3 pulgadas. Juegos Dell G5. Acer Predator Helios 300 (Mejor portátil con Windows).

¿Puedo ejecutar Kali Linux en 2 GB de RAM?

Para los requisitos del sistema: en el extremo inferior, puede configurar Kali Linux como un servidor Secure Shell (SSH) básico sin escritorio, utilizando tan solo 128 MB de RAM (se recomiendan 512 MB) y 2 GB de espacio en disco.

¿Es Kali Linux difícil de aprender?

Kali Linux no siempre es tan difícil de estudiar. Por lo tanto, es una gran preferencia ahora, no solo para los principiantes, sino también para los usuarios avanzados que quieren poner las cosas en marcha fuera del campo. Kali Linux se utiliza en particular para la verificación de penetración superior y la auditoría de seguridad.

¿Qué es mejor que Kali Linux?

Parrot OS es otra distribución de Linux que viene preinstalada con herramientas de seguridad. Una de las principales ventajas de Parrot OS en comparación con Kali Linux es que Parrot OS se considera liviano. Esto significa que requiere mucho menos espacio en disco y potencia de procesamiento para funcionar de manera efectiva.

¿Quién inventó Kali Linux?

Fue desarrollado por Mati Aharoni y Devon Kearns de Offensive Security a través de la reescritura de BackTrack, su anterior distribución de Linux para pruebas de seguridad de la información basada en Knoppix. Originalmente, fue diseñado con un enfoque en la auditoría del kernel, de donde obtuvo su nombre Kernel Auditing Linux.

¿Los hackers de sombrero negro usan Kali Linux?

Los hackers de sombrero negro están más preocupados por cubrir sus huellas. Sin embargo, no es cierto decir que no hay piratas informáticos que usen Kali.